Módszerek emberrablás cookie

Nem titok, hogy a HTTP protokoll nincs eszköze megkülönböztetni a felhasználói környezetet. E korlátozás kiküszöbölése érdekében mechanizmust dolgoztak ki, amint azt a RFC-Darth malom: 2109, amely az úgynevezett egy cookie. A cookie fájlok speciális konténerek, amelyek információkat tartalmaznak, beleértve a HTTP-fejléc és OAPC-server-használatát szabályozó minden látogató személyes konfiguráció (ami gyakran úgy definiálják a cookie-fájlban). A cookie lehet két típusa van:

- Az első típusú fájl - jelölés kizárólag a munkafolyamat során, amely után azonnal eltávolítottuk a végén egy ülés vagy egy bizonyos idő után, az úgynevezett életre.

- A második típus - fájlok (melyek egyszerű szöveges fájl), amely továbbra is állandóan a felhasználó merevlemezén, általában található a cookie-k könyvtárban (a modern OS rendezése a cookie zajlik web-böngésző könyvtár, azaz minél több, annál több helyen barmainak, minden esetben, hogy távolítsa el őket, én gyakran CCleaner). Ez könnyen belátható, hogy a hackerek bejutottak a fájlokat a felhasználó egy cookie-t, akkor ezeket a fájlokat használó azonosítására vonatkozó rendszer leple alatt a felhasználó vagy a kivonat őket a fontos információkat.

Drain cookie-Achilles

A legegyszerűbb módja annak, hogy más emberek süti fájlokat, hogy elfogják őket. Vposled-ményeit ezeket a fájlokat lehet használni csalás azonosító a megfelelő szerverre. Természetesen, ha a támadó hozzáfér a merevlemezt a gép, az emberrablás, a cookie-szükségtelenné válik, mint ebben az esetben, akkor lehet-teljes szinte bármilyen intézkedést az áldozat gépére.

Nem elhanyagolható a kitörési kísérletek az emberrablás faylovcookie- nagyvállalati hálózatok küldött adatfolyamot ke-ókorban vInternet teszi ezt a gazdag funkciókat!

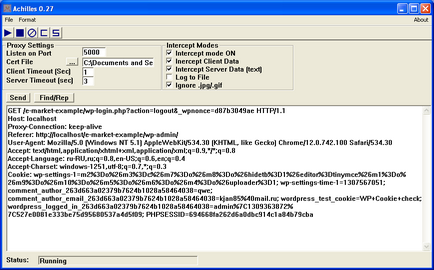

Ami engem illet, van némi érdeklődést tekintve Achilles segédprogram tervezett betörés a cookie-t. Achilles program pro-chi szerver, és lehetővé teszi, hogy elkapjam küldött adatok a kliens és szerver, valamint szerkesztheti őket. A kezdéshez ez a segédprogram futtatni kell azt is over-the-pont a webböngészőt használni ezt a programot, mint egy proxy szerver. Az eredmény-minden kapcsolatot a kliens és az internet lesz a Achilles. Beállítások proxyhasználat népszerű böngészők (proxy - localhost, port - 5000):

- InternetExplorer: Tools => Internet Options => Connections => Beállítások = LAN beállítások> Proxy szerver;

- Firefox: => Eszközök => Beállítások => Network => Connection (Beállítás ...) => Manual proxy configuration;

- Opera: Menü => Beállítások => Általános beállítások (Ctrl + F12) => Hálózat (Proxy szerver ...) => HTTP (put "madár");

- Chrome: A gomb a "Beállítás és Google Chrome-ot" => Options (megjelenik egy külön lapon) => Speciális => Network (Proxybeállítások módosítása ...).

Ha ez megtörtént, akkor lehet futtatni az Achilles gombra kattintva az én Thumbnail-start lejátszás (Play gombot emlékeztet az otthoni készülékek), kap munkát. Most, amikor keresse fel web-oldalon az összes adat, hogy a Web-böngésző a weben, megküldi a szerver jelenik meg a Achilles ablakban ábrán látható. 12.7. A Küldés gombra kattintva egy kérést küld a szervernek böngészőt. Ez a folyamat csak lehet, de továbbra is tegyenek a szerver válaszokat és küldünk új kéréseket a szerver, stb

A képen látható, hogy a cookie jelen van egy string wordpress_logged_in_263d663a02379b7624b1028a58464038 = admin. Ez nyílt szövegként egy cookie-t, és ez könnyen elkapjam a Achilles segédprogram, de a szabály, az esetek többségében csak egy hash egy adott rekord látható az Achilles. Mielőtt a kérést a szervernek, akkor próbálja meg helyettesíteni ezt a sort, hogy az ilyen (bár ebben az esetben nincs értelme) - a próbálkozások száma nincs korlátozva. Ezután elküldi a kérést a szerver segítségével a Küldés gombra, akkor kap választ a szerver, kíván-schiysya rendszergazda.

Ez azt jelenti, hogy a támadó is dolgozni alkalmazások Niemi rendszergazdai jogosultságokkal, ami ahhoz vezethet, hogy nagyon katasztrofális eredményekkel.

Az előző példában, akkor a közvetlen helyettesítését a felhasználói azonosítót. Ezen túlmenően, a nevét, a paraméter, a helyettesítési értékek, amely további funkciókat hekker, a következők lehetnek: a felhasználó (például user = jgipsz), bármilyen kifejezés egy sor azonosítója (például user = jgipsz vagy sessionid = blahblah), admin (például ADMIN = TRUE), esemény (például egy session = aktív), kosár (például kocsiba = FULL), valamint kifejezések, mint IGAZ, HAMIS, aktív, inaktív. Jellemzően a cookie méret nagyon függ az alkalmazás, az igények amelyben használják őket. Azonban ezek a tippeket találni hibákat alkalmazások cookie-fájlokkal használható szinte az összes formátumot.

Letöltés Achilles v0.27

Elleni intézkedések nyernek információt a cookie kell elvégezni a kliens oldalon

A másik oka a rendszeres Web-böngésző frissítés folyamatosan észlelt biztonsági hibákat ezeket a programokat. Tehát, Benet Heyzelton (Bennet Haselton) és Dzhemi Makkarti (Jamie McCarthy) létrehozott egy szkriptet, hogy ha rákattint a linkre beolvassa a cookie a kliens gépen. Az eredmény elérhető minden tartalmát a cookie fájlok, amelyek a felhasználó számítógépén.

Hacking ilyenfajta azt is végre lehet hajtani útján fogantyú